Soluciones

Extended Threat Intelligence

Un ejercito de XTI Watchbots para proteger todos los sectores.

Challenges.

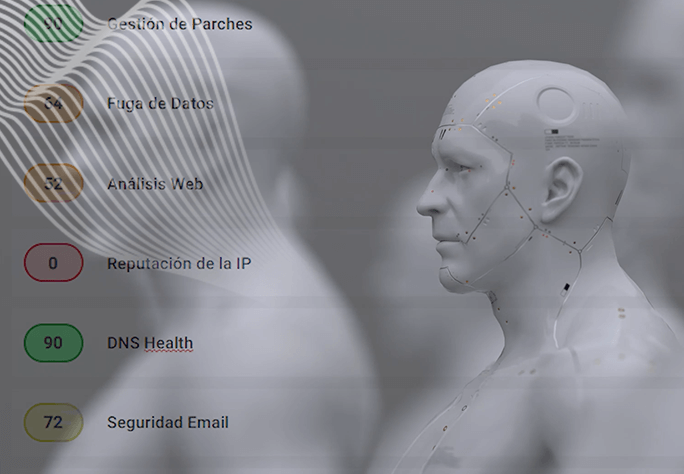

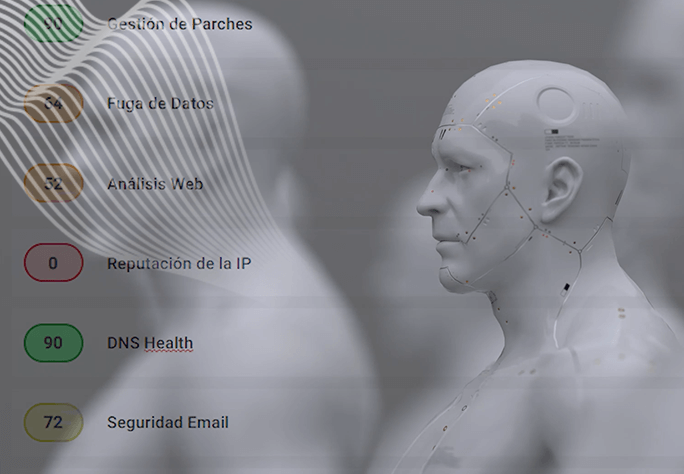

External Threat Intelligence

- Red

- Salud de DNS/Phising

- Gestión de Parches

- Reputación IP

- Seguridad Web

- Filtración de Documentos

- Filtración de credenciales

- Redes Sociales

- Seguridad e-mail

- Riesgo de Terceros

- Evaluación de proveedores

- Ciberseguridad en redes sociales

- Detección de la información filtrada y expuesta

- Detección de puntos de fuga de información

- Evaluación del nivel corporativo de ciberseguridad

Riesgo de Terceros

Los ataques a empresas a través de sus proveedores o terceros colaboradores crecen cada año llegando a ser más del 80% de la causa durante el último año. Gracias a los XTI Watchbots de Kartos podrás asegurar tu compañía contra este problema, conociendo en tiempo real el estado de seguridad de sus proveedores, además del suyo propio.

Riesgo de terceros

Riesgo de Terceros

Los ataques a empresas a través de sus proveedores o terceros colaboradores crecen cada año llegando a ser más del 80% de la causa durante el último año. Gracias a los XTI Watchbots de Kartos podrás asegurar tu compañía contra este problema, conociendo en tiempo real el estado de seguridad de sus proveedores, además del suyo propio.

Evaluación de provedores

Evaluación de Proveedores

Evaluación del nivel de ciberseguridad de proveedores antes de comenzar la relación comercial y durante todo el tiempo que esta dure. Detección automatizada y en tiempo real de vulnerabilidades asociadas a proveedores.

Ciberseguridad en redes sociales

Ciberseguridad en redes sociales

Enfoque único en el mercado que permite la detección de conversaciones en redes relacionadas con hacktivismo, fraude, phishing o campañas de fake news, entre otras, y conversaciones que puedan hacer sospechar de un ataque en preparación.

Detección de la información filtrada y expuesta

Detección de la información filtrada y expuesta

Localización de toda información filtrada y expuesta en la red sobre la organización que esté al alcance de cualquiera que sepa buscarla o tenga interés en adquirirla para utilizarla en su propio beneficio o para preparar un ataque.

Detección de puntos de fuga de información

Detección de puntos de fuga de información

Localización de las brechas de seguridad que provocan dichas filtraciones de información para que la entidad pueda tomar las acciones que le permitan mejorar sus sistemas de defensa y protegerse de posibles ataques.

Evaluación del nivel corporativo de ciberseguridad

Evaluación de Proveedores

Evaluación del nivel de ciberseguridad de proveedores antes de comenzar la relación comercial y durante todo el tiempo que esta dure. Detección automatizada y en tiempo real de vulnerabilidades asociadas a proveedores.

Ciberseguridad para los siguientes sectores

Salud

Recuperación de historias clínicas filtradas. Detección de contraseñas comprometidas. Protección del sistema de consultas y operaciones. Protección del sistema de atención hospitalaria. Detección de brechas de seguridad. Evaluación de partners y proveedores. Cumplimiento GDPR.

Pharma

Aseguradoras

Utilities

Educación

Finanzas

Telecomunicaciones

Industria

Sector público

Retail

Salud

Recuperación de historias clínicas filtradas. Detección de contraseñas comprometidas. Protección del sistema de consultas y operaciones. Protección del sistema de atención hospitalaria. Detección de brechas de seguridad. Evaluación de partners y proveedores. Cumplimiento GDPR.

Educación

Sector público

Pharma

Finanzas

Retail

Aseguradoras

Telecomunicaciones

Utilities

Industria

Salud

Recuperación de historias clínicas filtradas. Detección de contraseñas comprometidas. Protección del sistema de consultas y operaciones. Protección del sistema de atención hospitalaria. Detección de brechas de seguridad. Evaluación de partners y proveedores. Cumplimiento GDPR.

Pharma

Aseguradoras

Utilities

Educación

Finanzas

Telecomunicaciones

Industria

Sector público

Retail

Áreas corporativas

Dirección

Kartos protege la continuidad del negocio, la propiedad intelectual e industrial, detecta la información corporativa filtrada y las brechas de seguridad y aumenta la eficacia de las estrategias de ciberprotección corporativas sin que requiera un alto coste de inversión, implementación, personal o mantenimiento. Proporciona dos niveles de informes adaptados a los diferentes perfiles de la organización.

Seguridad

Kartos aporta la información necesaria para controlar la información corporativa filtrada y disponible en la Web, la Deep Web y la Dark Web, detectar vulnerabilidades latentes, descubrir las brechas de seguridad de la organización y los fallos en la estrategia de ciberprotección. Kartos trabaja 24×7 de forma no intrusiva y permite evaluar el nivel de ciberseguridad corporativo desde el punto de vista de su eficacia y del de cultura de ciberseguridad.

IT

Kartos protege el funcionamiento y la continuidad de los sistemas de la organización detectando las vulnerabilidades latentes más allá del perímetro corporativo y anulando la eficacia de las mismas en un ciberataque. Kartos extiende la estrategia de ciberseguridad corporativa a través de una solución que trabaja 24×7 de forma no intrusiva y su implementación, adopción y manejo están al alcance de cualquier miembro de la organización.

Marketing

Kartos ayuda a proteger la marca detectando vulnerabilidades latentes que pueden ser utilizadas en un ciberataque para provocar una crisis de reputación. Además, previene la usurpación de la identidad de la marca con fines fraudulentos y protege a los clientes y sus datos. Kartos permite la configuración de alarmas en tiempo real personalizables por campos de interés para el equipo de marketing.

Legal

Kartos ayuda con el cumplimiento de la normativa de protección de datos. Detecta en tiempo real la disponibilidad en la Web, la Dark Web y la Deep Web de datos corporativos sensibles y protegidos por la ley. A través de su sistema de configuración de alarmas en tiempo real personalizable por campos, el equipo legal de la organización dispondrá de la información necesaria para detectar la fuga de datos y evitar las consecuencias legales de los fallos en su custodia.

Detección de Elementos Comprometidos

- Contraseñas y credenciales

- Documentos

- Correo Electrónico

- Web

- Información – Ransomware